SAMLを有効にすると、このアプリケーションを使用しているすべてのユーザーに影響し、ユーザーは通常のログインページからサインインできなくなります。アプリへのアクセスにはOktaサービスを介さなければならなくなります。ただし、スーパー管理者ロールが割り当てられたGoogle Workspaceユーザーは、SSOをバイパスしてhttps://admin.google.comに直接ログインできます。SAMLが正常に機能しなくなった状況でもGoogle Workspace管理者がアクセスできるように、Google Workspaceのスーパー管理者アカウントを作成しておくことを強くお勧めします。

現在、Okta/Google WorkspaceのSAML統合では次の機能がサポートされます。

記載されている機能の詳細については、Okta用語集を参照してください。

Okta orgのGoogle Workspaceインスタンスでは、使用するSSOプロファイルは[サインオン]タブの[RPID]フィールドの値によって決定されます。

[RPID]に値が指定されていない場合、ルート組織のSSOプロファイルが使用されます。

[RPID]に値が指定されている場合、その値を使ってマルチIdPプロファイルのリクエストが作成されます。

Google Workspaceにサインインします。OktaでGoogle Workspaceのユーザー管理API資格情報で使用したのと同じ管理者ユーザー名とパスワードを使用します。

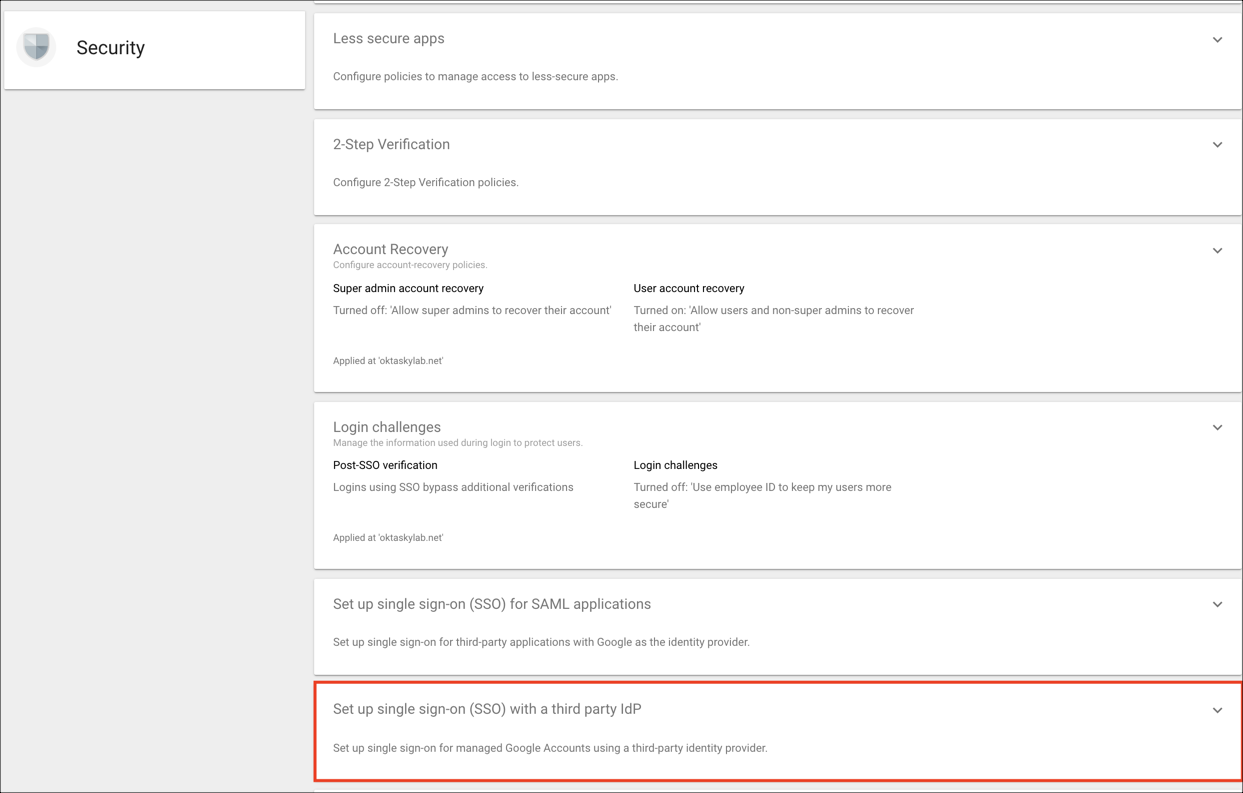

セキュリティアイコンをクリックします。

注:セキュリティアイコンが表示されないときは、パネルの下部にある[その他のコントロール]をクリックし、セキュリティアイコンを管理者コントロールダッシュボードにドラッグします。

[セキュリティ]メニューで[サードパーティIdPでシングルサインオン(SSO)をセットアップ]を選択します。

次の手順に従います。

Google WorkspaceでSSOプロファイルを構成する際に必要になる次の値をコピーします。

IDPエンティティID:

この変数は、Okta管理者ダッシュボードにサインインすると生成されます。サインインページのURL:

この値は、Okta管理者ダッシュボードにサインインすると生成されます。

サインアウトページのURL:

この値は、Okta管理者ダッシュボードにサインインすると生成されます。

検証証明書:次のファイルをダウンロードして保存し、探してアップロードします。

この変数は、Okta管理者ダッシュボードにサインインすると生成されます。

パスワード変更のURL:

この値は、Okta管理者ダッシュボードにサインインすると生成されます。

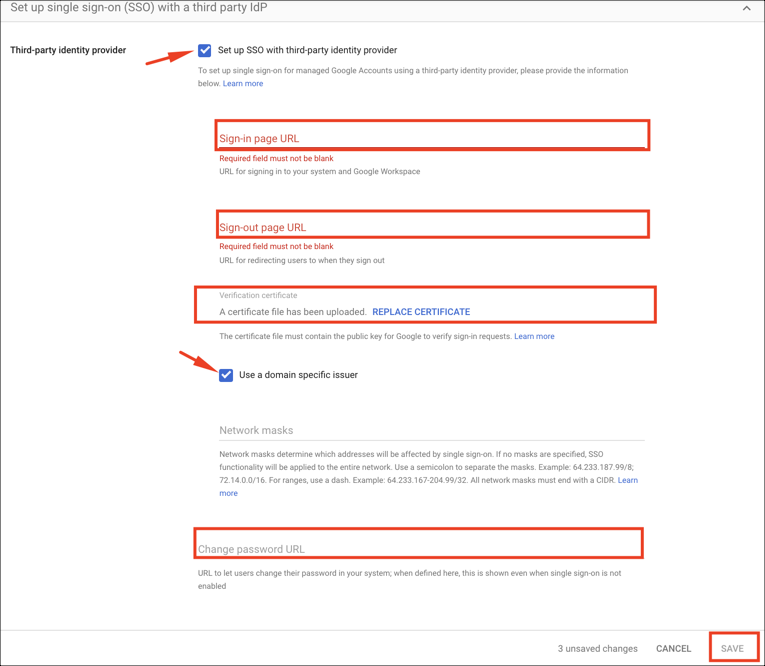

[組織のサードパーティSSOプロファイル]に移動して[サードパーティIDプロバイダーでSSOをセットアップ]をチェックし、次の情報を入力します。

[ドメイン固有の発行者を使用]をチェックします。

(任意)[ネットワークマスク]]フィールドを使用して、組織のOktaサイトへのアクセスをターゲットユーザーのサブセットのみに許可します。これはコントロールされたフェーズでアプリケーションアクセスをロールアウトする上で有用です。

[保存]をクリックします。

これで完了です。

ユーザーがGoogle Workspaceにシングルサインオンする準備が整いました。

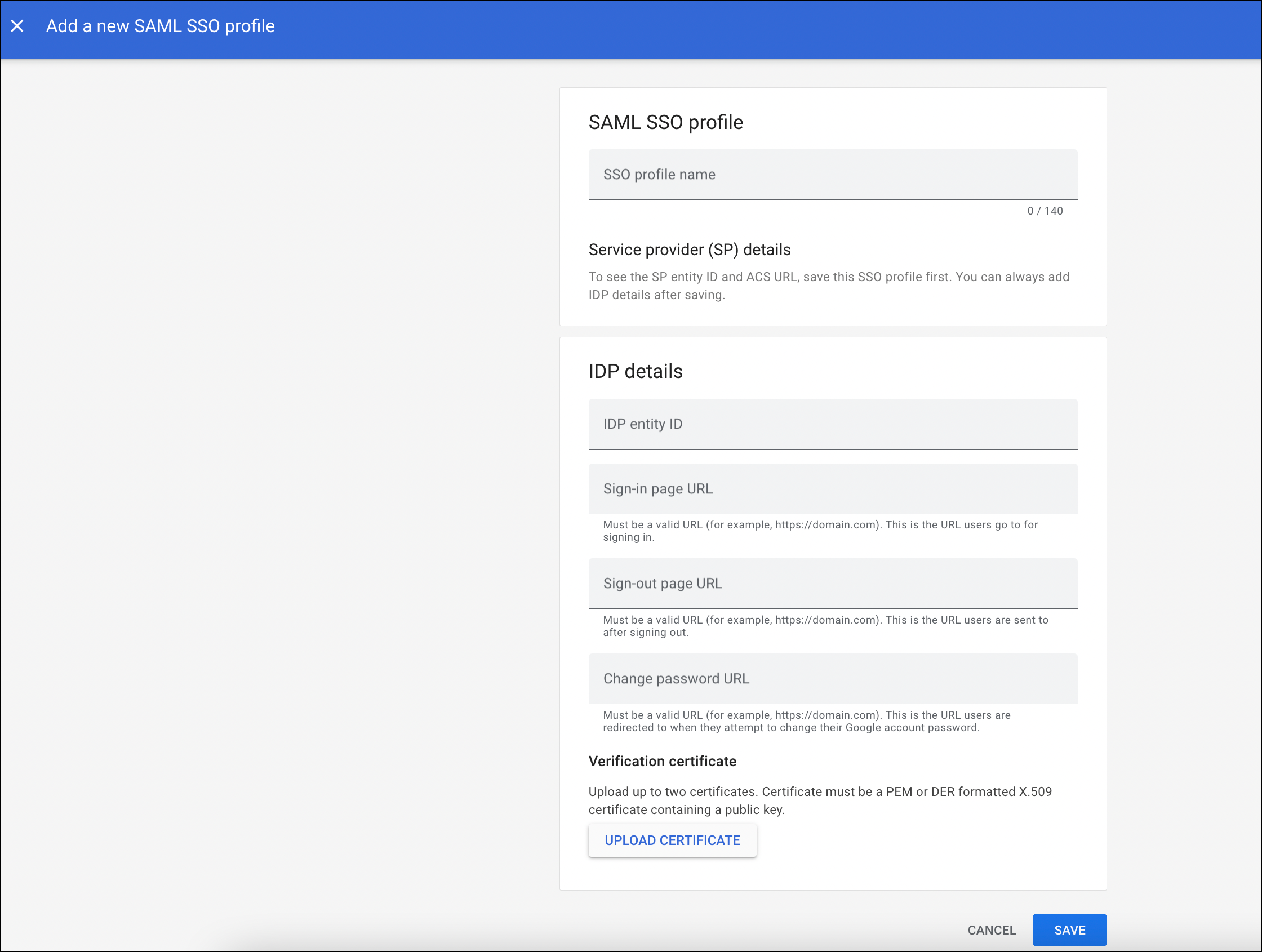

[サードパーティSSOプロファイル]に移動して[SAMLプロファイルを追加]をクリックし、次の情報を入力します。

有効な[SSOプロファイル名]を入力します。

[保存]をクリックします。

[SPの詳細]セクション:rpidクエリパラメーターの値をコピーし、Oktaでアプリインスタンスの[サインオン]の[RPID]フィールドの値に設定します。

次の例では、rpidの値は「03gat3kx0uxkf0g」です。

![[SPの詳細]:rpidクエリを入力](images/apps/google-ripd.png)

これで完了です。

ユーザーがGoogle Workspaceにシングルサインオンする準備が整いました。

https://www.google.com/a/[DOMAIN]/ServiceLogin?continue=[SERVICE]に移動します。ここで、

[DOMAIN]は、自分のGoogleドメインです(Oktaで入力した値と同じ)。

[SERVICE]は、認証後のリダイレクト先となるGoogleサービスです。

例:https://www.google.com/a/acme.com/ServiceLogin?continue=https://mail.google.com。

[サードパーティIDプロバイダーでSSOをセットアップ]チェックボックスのチェックを外します。

[サインインページのURL]、[サインアウトページのURL]、[パスワード変更のURL]フィールドの値を削除します。これにより、サインインURLのプロパティは引き続き有効であるため、ユーザーはログイン時にOktaにリダイレクトされなくなります。