SAMLを使用するために、DocuSignエンタープライズ版が必要です。さらに、DocuSignはSAMLのため、アクティベーション料金を1回請求します。価格の詳細についてはDocuSignの営業担当者にお問い合わせください。

DocuSignの古いテナントと新しいテナント向けに、2種類の説明があります。利用可能な機能は、DocuSignにログインするとわかるようになっています。

新旧のDocuSignテナントのSAML構成には、次の自動生成された変数がいくつか必要です。

Identity Provider Issuer(IDプロバイダー発行者):以下をコピーし、貼り付けます。

Okta管理者ダッシュボードにサインインして、この変数を生成します。

Identity Provider Login URL/Redirect URL(IDプロバイダー ログインURL/リダイレクトURL):以下をコピーし、貼り付けます。

Okta管理者ダッシュボードにサインインして、この変数を生成します。

Identity Provider Logout URL/Portal URL(IDプロバイダー ログアウトURL/ポータルURL):以下をコピーし、貼り付けます。

Okta管理者ダッシュボードにサインインして、この変数を生成します。

Identity Provider Certificate(IDプロバイダー証明書):こちらをクリックして、IDプロバイダーの証明書をダウンロードし、保存します。

この変数は、Okta管理者アプリにサインインして生成してください。新しいDocuSignテナントがいる場合、次のステップに従ってSAMLを設定します。

管理者権限を持つユーザーとして、DocuSignテナントの管理者セクションにログインします。

左のナビゲーションで[Identity Providers(IDプロバイダー)]を選択します。

これらのオプションが表示されない場合、古いDocuSignテナントである可能性があります。古いDocuSignテナントの手順を確認してください。

![左のナビゲーションで[Identity Providers(IDプロバイダー)]を選択します](images/apps/docusign_newb.png)

[ADD IDENTITY PROVIDER(IDプロバイダーを追加)]をクリックします。

![[ADD IDENTITY PROVIDER(IDプロバイダーを追加)]をクリックします](images/apps/docusign_newc.png)

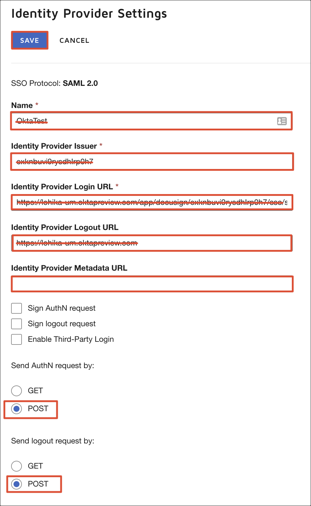

次を入力します。

Name(名前):IDプロバイダーの名前を入力します。

Identity Provider Issuer(IDプロバイダー発行者): 上記の[Variables(変数)]セクションから値をコピーし、貼り付けます。

Identity Provider Login URL(IDプロバイダー ログインURL):上記の[Variables(変数)]セクションから値をコピーし、貼り付けます。

Identity Provider Logout URL(IDプロバイダー ログアウトURL):上記の[Variables(変数)]セクションから値をコピーし、貼り付けます。

[Send Authn Request by(認証リクエストの送信方法)]に[POST(投稿)]を選択します。

Send Authn Request by(ログアウトリクエストの送信方法)にPOST(投稿)を選択します。

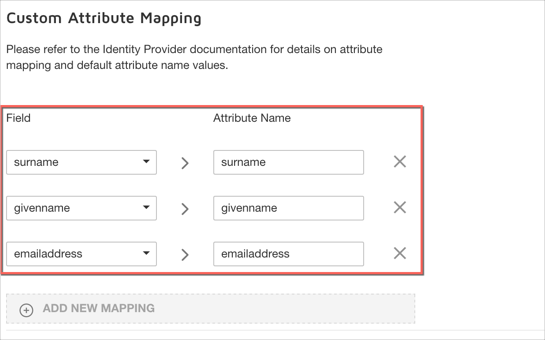

[Custom Attribute Mapping(カスタム属性マッピング)]セクションまでスクロールダウンし、[ADD NEW MAPPING(新しいマッピングを追加)]をクリックした後、次の3つのマッピングを追加します。

[Field(フィールド)]ドロップダウンメニューから[surname(姓)]を選択し、[Attribute(属性)]フィールドの[surname(姓)]フィールドに入力します。

[Field(フィールド)]ドロップダウンメニューから[givenname(名)]を選択し、[Attribute(属性)]フィールドの[givenname(名)]フィールドに入力します。

[Field(フィールド)]ドロップダウンメニューから[emailaddress(メールアドレス)]を選択し、[Attribute(属性)]フィールド[のemailaddress(メールアドレス)]フィールドに入力します。

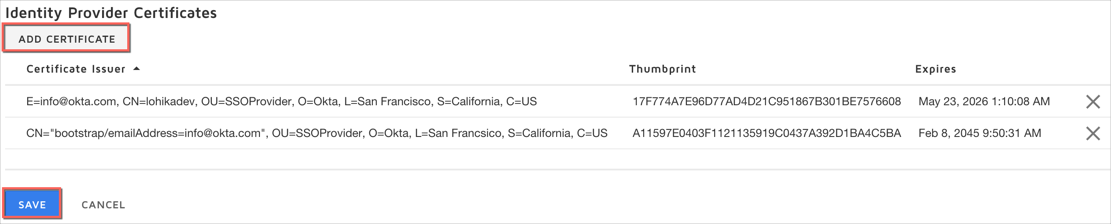

[Identity Provider Certificates(IDプロバイダー証明書)]セクションで、次を行います。

まず、.cert Formatのx.509証明書をダウンロードします。上記の[Variables(変数)]セクションにアクセスし、この証明書をダウンロードします。

[ADD CERTIFICATE(証明書を追加)]をクリックし、先ほどダウンロードした証明書をアップロードします。

[SAVE(保存)]をクリックします。

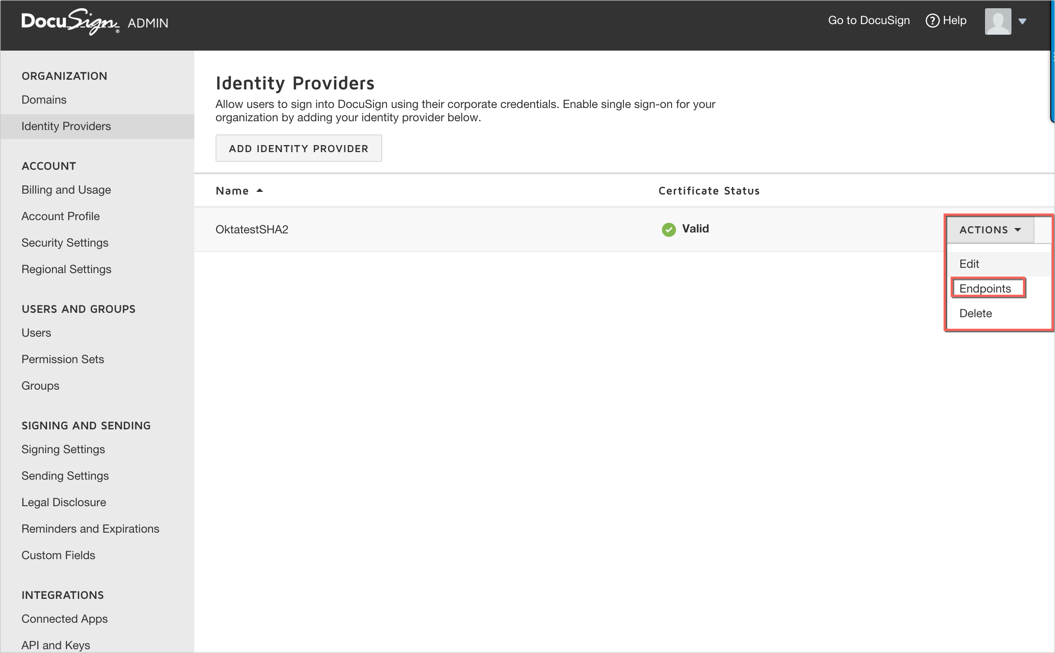

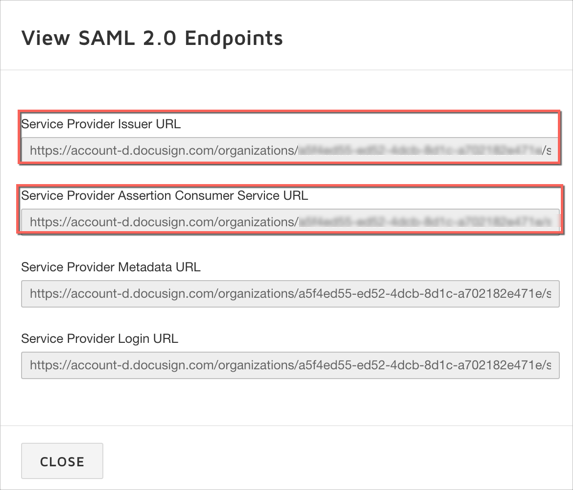

[Identity Providers(IDプロバイダー)]セクションで、先ほど作成したIDプロバイダーに[ACTIONS(アクション)]ドロップダウンメニューの[Endpoints]を選択します。

[Service Provider Issuer URL(サービスプロバイダー発行者URL)]と[Service Provider Assertion Consumer Service URL(サービスプロバイダーのアサーションコンシューマーサービスURL)]の値を次のようにコピーし、[CLOSE(終了)]をクリックします。

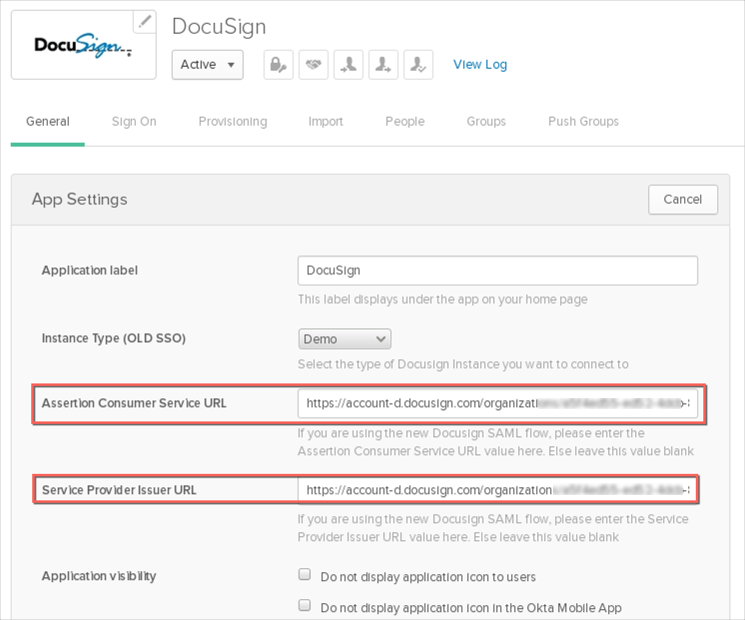

Oktaで、DocuSignアプリの[General(全般)]タブを選択し、[Edit(編集)]をクリックして、次を入力します。

Assertion Consumer Service URL(アサーションコンシューマーサービスURL):DocuSignの[Service Provider Assertion Consumer Service URL(サービスプロバイダーのアサーションコンシューマーサービスURL)]フィールドからコピーした値を入力します。

Service Provider Issuer URL(サービスプロバイダー発行者URL): DocuSignの[Service Provider Issuer URL(サービスプロバイダー発行者URL)]フィールドからコピーした値を入力します。

[Save(保存)]をクリックします

DocuSignのアカウントマネージャーに問い合わせ、SAML 2.0アクセスのためのDocuSignアカウントをセットアップします。次のフィールドをコピーして貼り付けて、<YOUR COMPANY>を貴社の名前に置き換えてメッセージを作成します。

件名:

Enable SAML 2.0 for <YOUR COMPANY>.(<YOUR COMPANY>のSAML 1.1を有効にしてください)メッセージ本文:

Please enable SAML 2.0 access for <YOUR COMPANY>. The certificate for this account is attached.(<YOUR COMPANY>のSAML 1.1アクセスを有効にしてください。このアカウントの証明書は添付ファイルをご確認ください。)Identity Provider Issuer(IDプロバイダー発行者):

上記の[Variables(変数)]セクションから値をコピーし、貼り付けます。Redirect URL(リダイレクトURL):

上記の[Variables(変数)]セクションから[Identity Provider Login URL/Redirect URL(IDプロバイダー ログインURL/リダイレクトURL)]の値をコピーし、貼り付けます。Portal URL(ポータルURL):

上記の[Variables(変数)]セクションからIdentity Provider Logout URL/Portal URL(IDプロバイダー ログアウトURL/ポータルURL)の値をコピーし、貼り付けます。Identity Provider Certificate(IDプロバイダー証明書)をダウンロードし、メールに添付します。上記の[Variables(変数)]セクションにアクセスし、この証明書をダウンロードします。

メールを送信し、組織のSAMLを有効にする方法についてDocuSignからの指示を待ちます。