Zscaler Private Access OINアプリケーションは、2種類の構成をサポートしています。

管理者/ユーザー構成を追加するには、Oktaで別のZscaler Private Accessアプリケーションインスタンスを追加し、Zscalerで別のIDP構成を作成する必要があります。

OktaメタデータファイルはOktaのアプリケーションインスタンスごとに異なるため、両方の構成で異なるものとなります。以下のメタデータファイルを保存し、必要なプレフィックス(adminまたはuser)を追加すると、ファイル名は、「metadata_admin.xml」(管理者構成の場合)または「metadata_user.xml」(ユーザー構成の場合)となります。

Okta/Zscaler Private AccessのSAML統合では現在、次の機能をサポートしています。

管理者構成:

ユーザー構成:

記載されている機能の詳細についてはOkta Glossary(Okta用語集)をご覧ください。

Zscalerの管理者ログインURLを開き、管理者としてログインします。

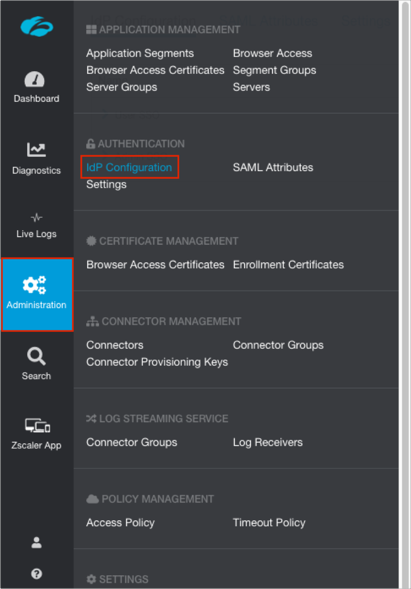

[Administration(管理)]>[Authentication Settings(認証設定)]に進みます。

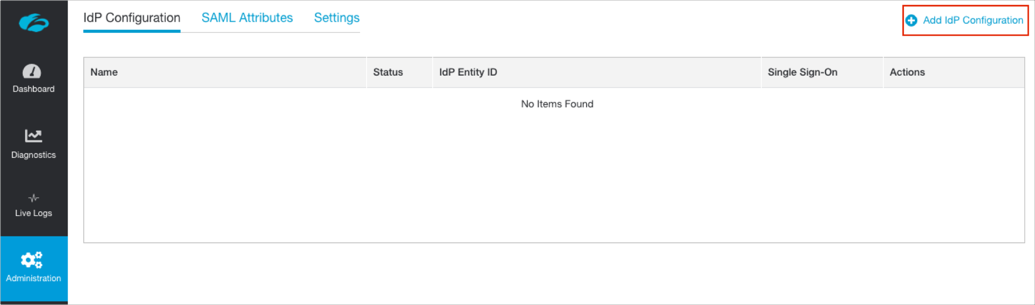

[Identity Providers(IDプロバイダー)]を選択し、続いて[+ Add New IDP Configuration(新規IDP構成を追加)]をクリックします。

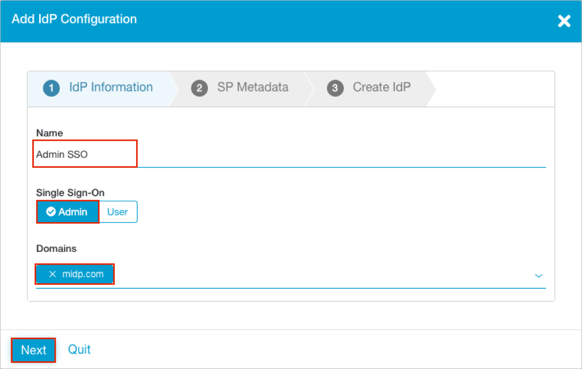

以下の手順に従います。

Name(名前):管理者構成の場合は「Admin SSO」、ユーザー構成の場合は「User SSO」と入力します。

構成に応じて、[Single Sign On(シングルサインオン)]を[Admin(管理者)]または[User(ユーザー)]に切り替えてください。

Domains(ドメイン):必要なドメインを選択します。

[Next(次へ)]をクリックします:

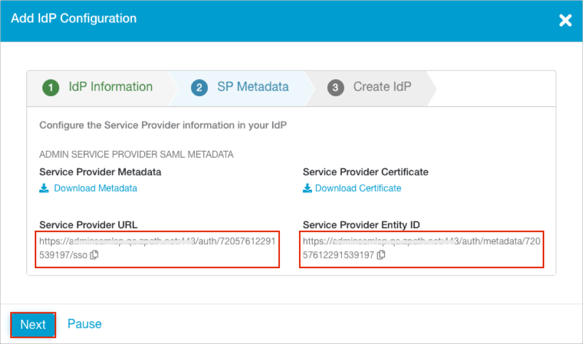

[SP Metadata(SPメタデータ)]手順で、「サービス・プロバイダーURL」と「サービス・プロバイダー・エンティティID」の値をメモしておきます。

[Next(次へ)]をクリックします:

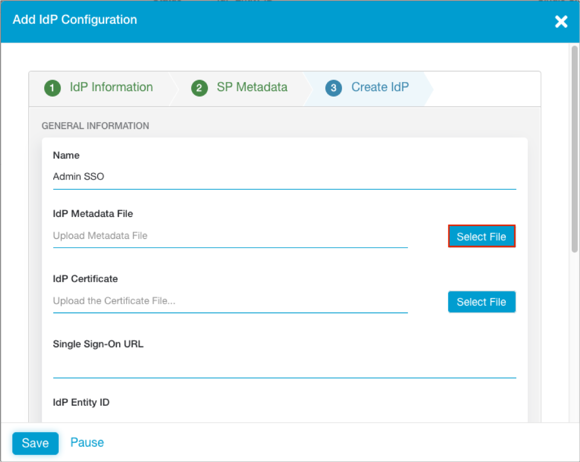

IDPの作成手順では、以下のようにします。

IdP Metadata File(IdPメタデータファイル):[Select File(ファイルを選択)]をクリックして、保存した metadata_admins.xml(管理者構成用)または metadata_users.xml(ユーザー構成用)ファイルを見つけ、アップロードします(「はじめに」を参照)。必要なOktaのデータはすべて自動入力されます。

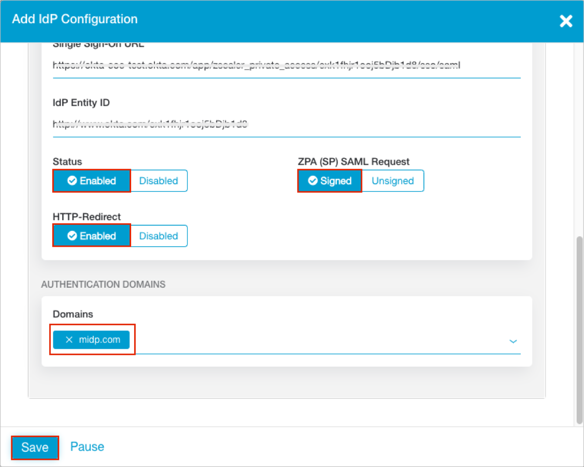

IDP構成の最後までスクロールして、以下を入力します。

Status(ステータス):[Enabled(有効)]を選択します。

ZPA (SP) SAML Request(ZPA (SP) SAMLリクエスト):[Signed(署名済み)]を選択します。

HTTP-Redirect(HTTP-リダイレクト):[Enabled(有効)]を選択します。

[AUTHENTICATION DOMAINS(認証ドメイン)]の値をチェックします。

[Save(保存)]をクリックします:

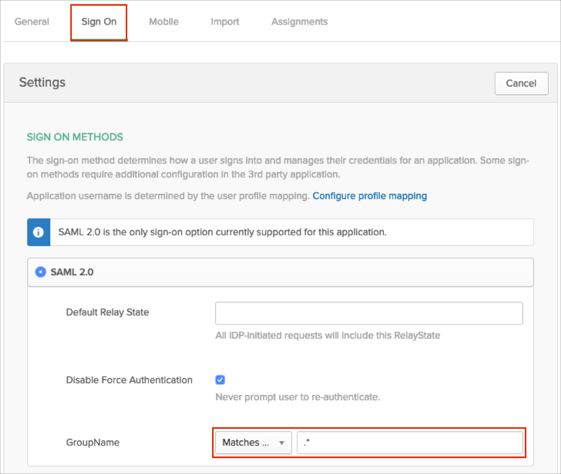

OktaでZscaler Private Access 2.0アプリの[Sign On(サインオン)]タブを選択し、[Edit(編集)]をクリックします。

[オプション、ユーザー構成にのみ該当]:SAMLレスポンスの一部としてOktaグループを渡す場合:属性の「 GroupName 」ドロップダウンリストから、希望する グループフィルターを選択します(例で使用したZscaler Private Accessインスタンスに すべてのOktaグループを送信するためには、「.*」の値を持つ正規表現(Regex)規則を使用します)。

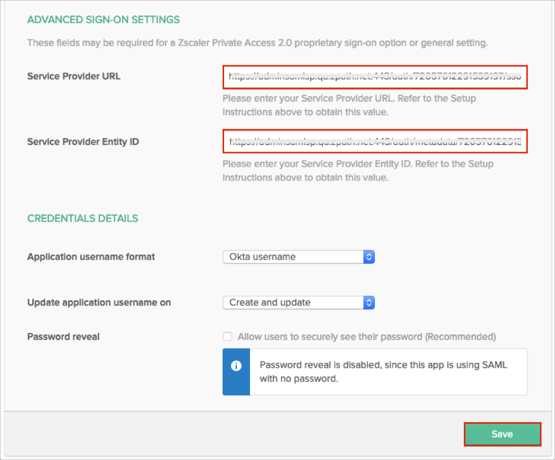

[ADVANCED SIGN-ON SETTINGS(高度なサインオン設定)]セクションまで下にスクロールします。

手順5で書き留めた「サービス・プロバイダーURL」と「サービス・プロバイダー・エンティティID」の値を入力します。

[Save(保存)]をクリックします:

[オプション、ユーザー構成にのみ該当]:

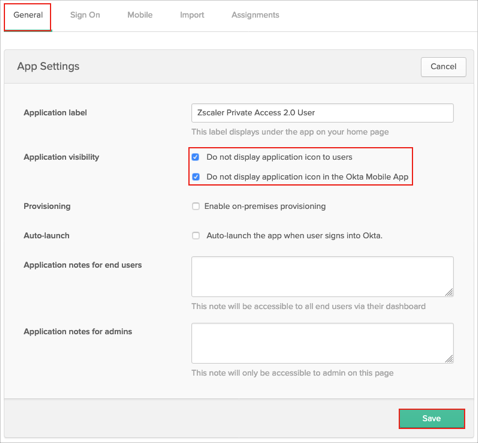

Zscalerアプリの[General(全般)]タブを選択し、[Edit(編集)]をクリックします。

[Do not display application icon to users(ユーザーにアプリケーションのアイコンを表示しない)]および[Do not display application icon in the Okta Mobile App(Okta Mobile Appにアプリケーションのアイコンを表示しない)]のチェックボックスにチェックを入れます。

[Save(保存)]をクリックします:

アプリケーションにユーザーを割り当てます。

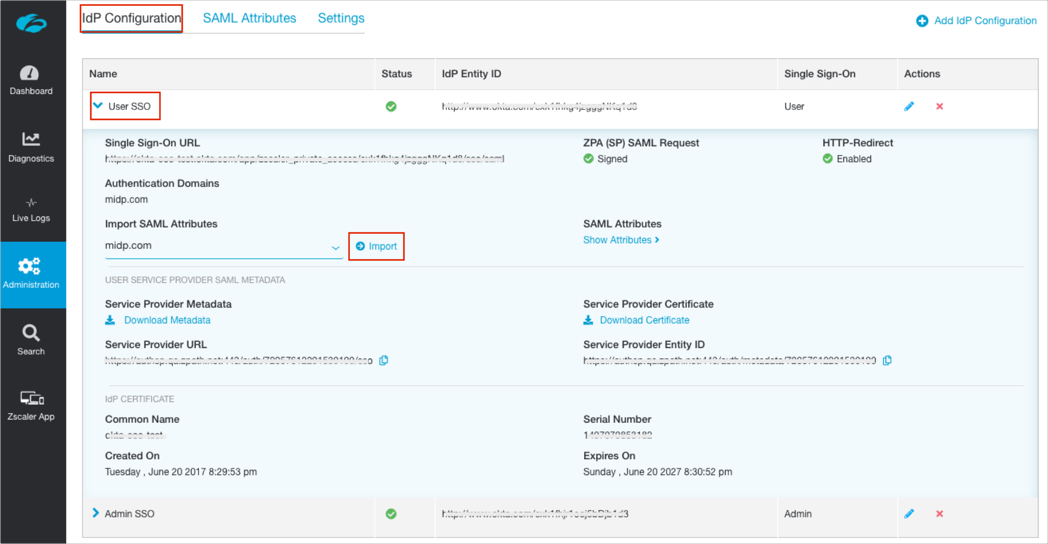

[ユーザー構成にのみ該当]:ZscalerのIdP構成メニューに戻ります。

[User SSO(ユーザーSSO)]の構成を展開します。

[Import SAML Attributes(SAML属性のインポート)]セクションの[Import(インポート)]リンクをクリックします。

Oktaの認証情報を入力します。

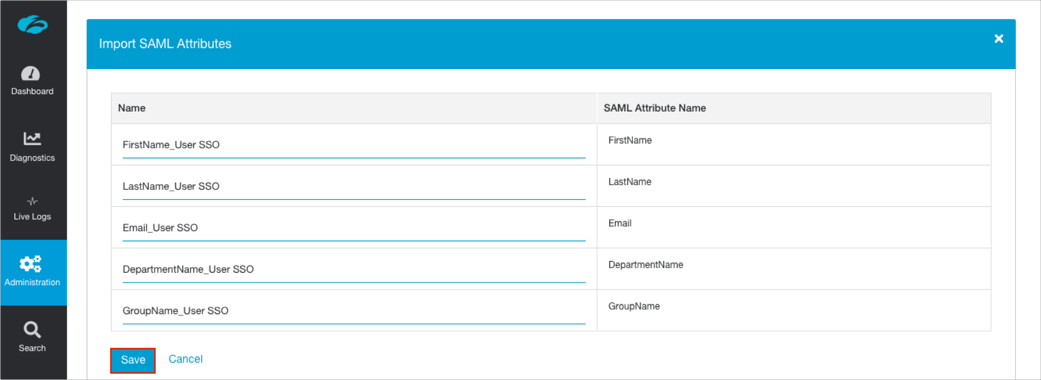

インポートが完了したら、[Save(保存)]をクリックして、属性リストを確認します。

備考:GroupName属性をインポートする場合は、この属性を構成し(手順8a)、ユーザー(手順8e)がGroupName属性フィルターに対応する少なくとも1つのOktaグループに関連していることを確認する必要があります。

これで、Oktaで必要なユーザーをアプリケーションに割り当てることができます。

完了!

次のSAML属性がサポートされています。

| 名称 | 値 |

|---|---|

| FirstName | user.firstName |

| LastName | user.lastName |

| Eメール | user.email |

| DepartmentName | user.department |

| GroupName | これはアプリのUIで構成されます。上記のグループ属性の説明を参照してください。 |

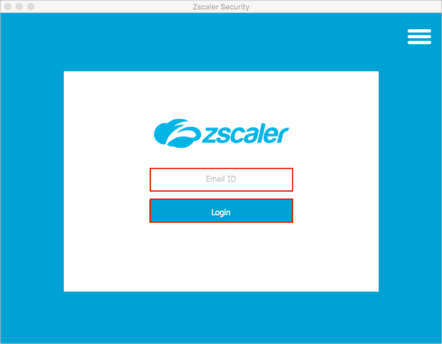

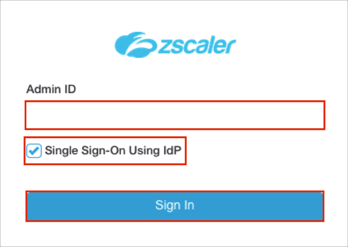

Zscalerの管理者ログインURLを開きます。

[Single Sign On using IdP(IdPを使用したシングルサインオン)]にチェックを入れます。

[Username(ユーザー名)]を入力します。

[Sign in(サインイン)]をクリックします。

Zscalerクライアントを実行します。

[Email ID(EメールID)]を入力します。

[Login(ログイン)]をクリックします: