Okta/ZoomのSAML統合では現在、次の機能をサポートしています。

記載されている機能の詳細についてはOkta Glossary(Okta用語集)をご覧ください。

Zoomアカウントにログインします。

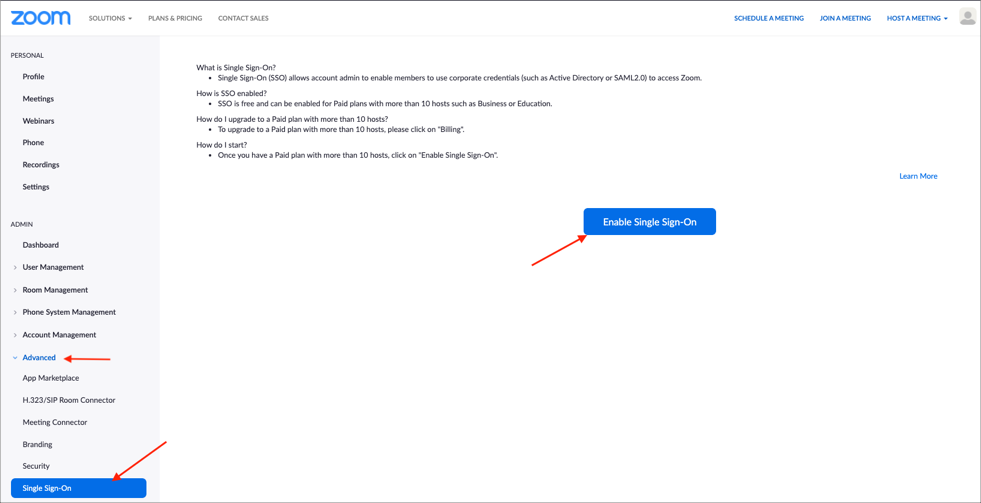

[Advanced(詳細設定)] > [Single Sign-On(シングルサインオン)]に移動し、[Enable Single Sign-On(シングルサインオンを有効にする)]をクリックします。

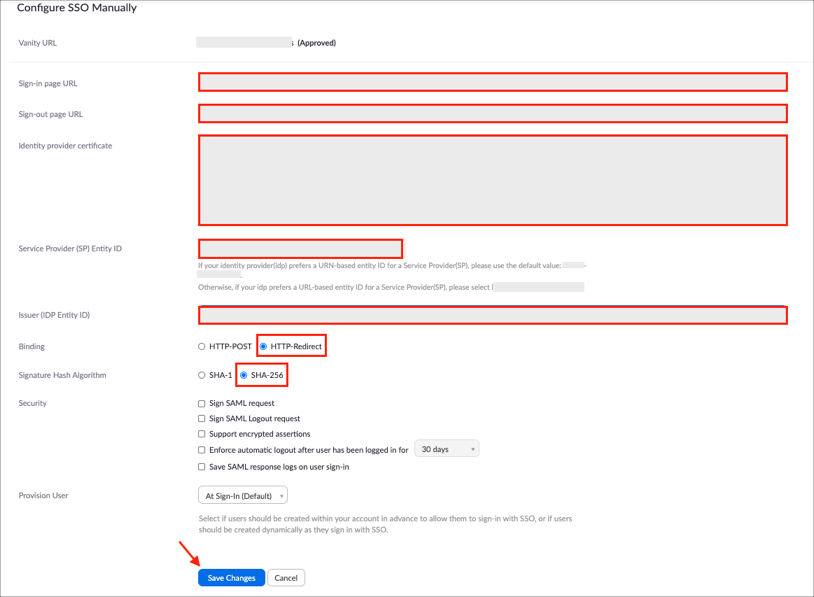

次を入力します。

Sign-in Page URL(サインインページURL):

Okta管理者アプリにサインインして、この変数を生成します。Sign-out Page URL(サインアウト ページURL):

Okta管理者アプリにサインインして、この変数を生成します。Identity provider certificate(IDプロバイダー証明書):

Okta管理者ダッシュボードにサインインして、この値を生成します。

Service Provider (SP) Entity ID(サービス プロバイダー(SP)エンティティID):サービス プロバイダー(SP)のURNベースのエンティティIDを選択します。

[your-subdomain].zoom.us

Issuer (IDP Entity ID)(発行者(IDPエンティティID)):

Okta管理者アプリにサインインして、この変数を生成します。Binding(バインディング):[HTTP-Redirect]を選択します。

Signature Hash Algorithm(署名ハッシュ アルゴリズム):[SHA-256]を選択します。

[Save Changes(変更を保存)]をクリックします。

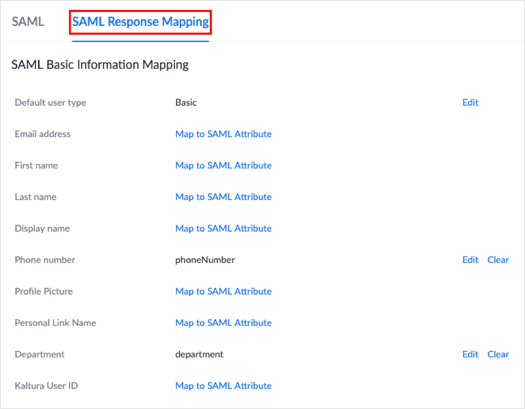

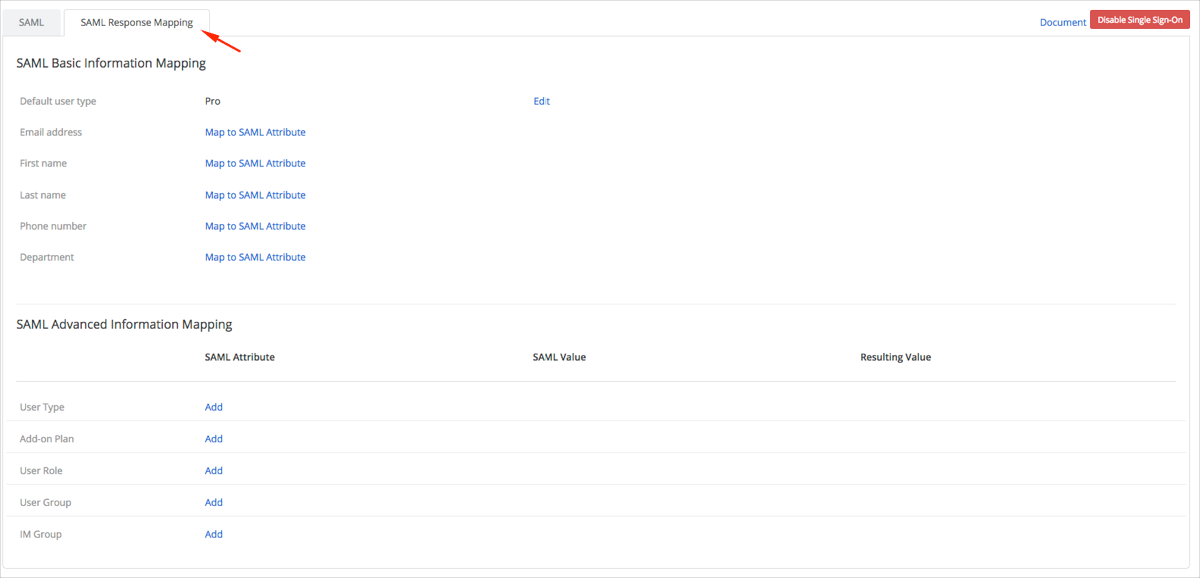

[SAML Response Mapping(SAMLレスポンス マッピング)]タブを選択します。

次の属性に対して[Edit(編集)]をクリックし、次に示す対応する値をそれぞれ使用します。

| 表示名 | 変数名 |

|---|---|

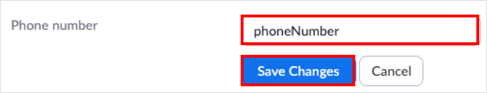

| Phone number(電話番号) | phoneNumber |

| Department(部署) | department |

正しいマッピングを入力したら[Save Changes(変更を保存)]をクリックします。例:

任意: グループ属性手順:

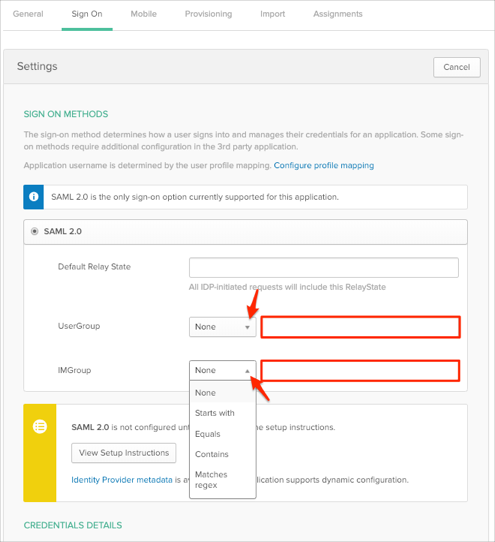

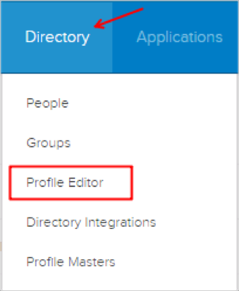

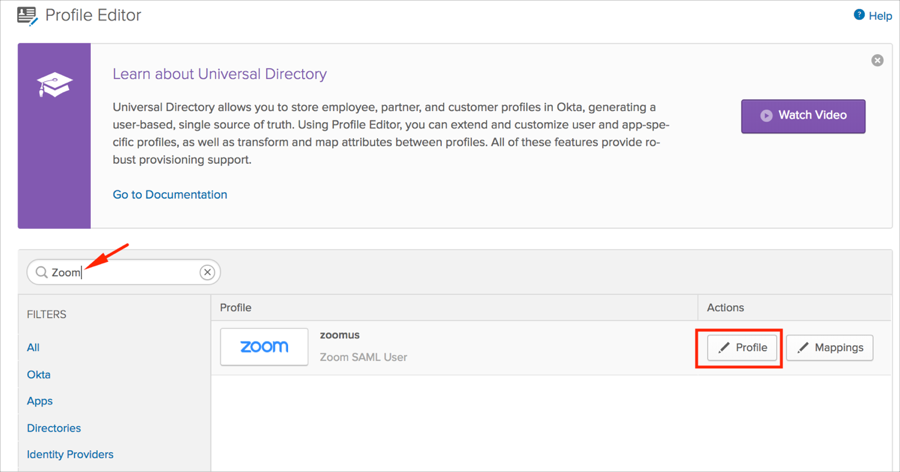

SAMLアサーションの一部としてグループ属性([UserGroup]、[IMGroup])を送信するには、OktaでZoom SAMLアプリの[Sign On(サインオン)]タブを選択し、[Edit(編集)]をクリックします。

ドロップダウン メニューから適切なフィルターを選択し、フィールドに希望する値を入力します。

[Save(保存)]をクリックします。

注:ユーザーが割り当てられているすべてのグループを送信するには、[Regex(正規表現)]を選択し、「.*」(ドットとアスタリスク)を入力します。

Zoomの[Single Sign-On(シングルサインオン)]に戻り、[SAML Response Mapping(SAMLレスポンス マッピング)]タブを選択します。

[SAML Advanced Information Mapping(SAML高度な情報マッピング)]または[SAML Auto Mapping(SAML自動マッピング)](どちらか適切な方)まで下にスクロールします。

SAML Advanced Information Mapping(SAML高度な情報マッピング):

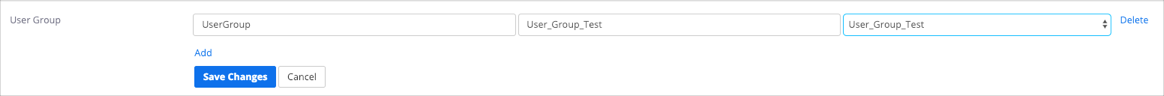

[User Group(ユーザーグループ)]にて[Add(追加)]をクリックします。

SAML Attribute(SAML属性):[UserGroup]を入力します。(このグループ属性はOktaによって渡されます。)

SAML Value(SAML値):[UserGroup(ユーザーグループ)]に適切なグループを入力します。

Resulting Value(結果の値):Zoomでユーザーに割り当てられるグループを選択します。

例:下のスクリーンショットでは、[SAML value(SAML値)]はUser_Group_Testであり、[Resulting Value(結果の値)]はUser_Group_Testです。これは、ZoomのUser_Group_Testグループにユーザーが追加されることを意味します。

[Add(追加)]をクリックして複数のユーザーグループを追加できます。完了したら、[Save Changes(変更を保存)]をクリックします。

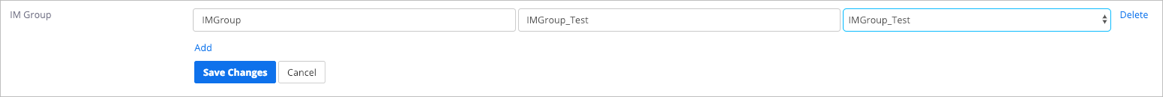

[User Group(ユーザー グループ)]にて[Add(追加)]をクリックします:

SAML Attribute(SAML属性):[IMGroup]を入力します。(このグループ属性はOktaによって渡されます。)

SAML Value(SAML値):[IM Group(IMグループ)]に対し適切なグループを入力します。

Resulting Value(結果の値):Zoomでユーザーに割り当てられるIMグループを選択します。

例:下のスクリーンショットでは、[SAML value(SAML値)]はIMGroup_Testであり、[Resulting Value(結果の値)]は[IMGroup_Test]です。これは、ZoomのIMGroup_Testグループにユーザーが追加されることを意味します。

[Add(追加)]をクリックして複数のIMグループを追加できます。完了したら、[Save Changes(変更を保存)]をクリックします。

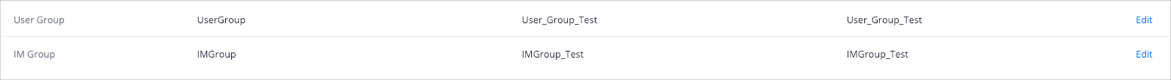

上記手順を完了すると、以下のようなリストが表示されるはずです。

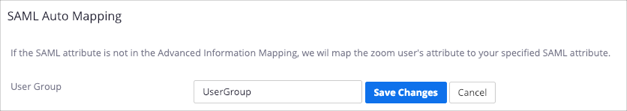

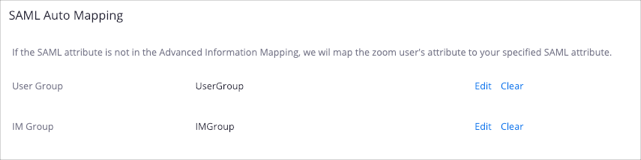

SAML Auto Mapping(SAML自動マッピング):

[User Group(ユーザーグループ)]にて[Map to SAML Attribute(SAML属性にマップ)]をクリックします。

SAML Attribute(SAML属性):[UserGroup]を入力します。(このグループ属性はOktaによって渡されます。)

[Save Changes(変更を保存)]をクリックします。

[IM Group(IMグループ)]にて[Map to SAML Attribute(SAML属性にマップ)]をクリックします。

SAML Attribute(SAML属性):[IMGroup]を入力します。(このグループ属性はOktaによって渡されます。)

[Save Changes(変更を保存)]をクリックします。

上記手順を完了すると、以下のようなリストが表示されるはずです。

完了!

Oktaの[General(全般)]タブの[Subdomain(サブドメイン)]フィールドに正しい値を入力したことを確認してください。間違った値を使用すると、SAMLを介したZoomへの認証が行われません。

次のSAML属性がサポートされています:

| 名称 | 値 |

|---|---|

| urn:oid:2.5.4.42 | user.firstName |

| urn:oid:2.5.4.4 | user.lastName |

| userType | appuser.userType |

| addonPlan | appuser.addonPlan |

| userRole | appuser.userRole |

| phoneNumber | user.primaryPhone |

| department | user.department |

| UserGroup | これはアプリのUIで構成されます。上記のグループ属性の説明(手順4)を参照してください。 |

| IMGroup | これはアプリのUIで構成されます。上記のグループ属性の説明(手順4)を参照してください。 |

https://[your-subdomain].zoom.usに移動します。

[SIGN IN(サインイン)]をクリックします。

![https://[your-subdomain].zoom.usに移動して、[SIGN IN(サインイン)]をクリックします](images/apps/zoom_new3.png)

任意

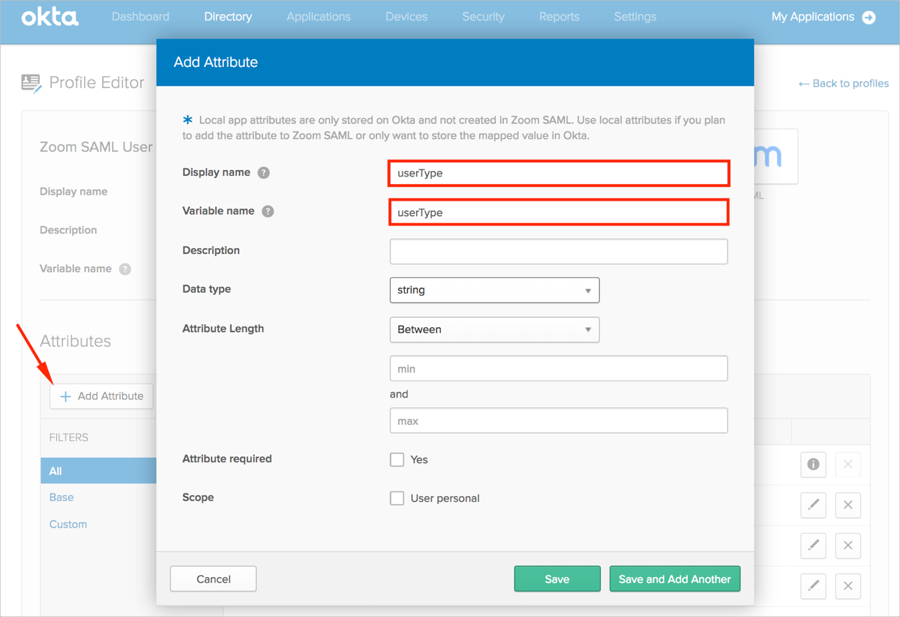

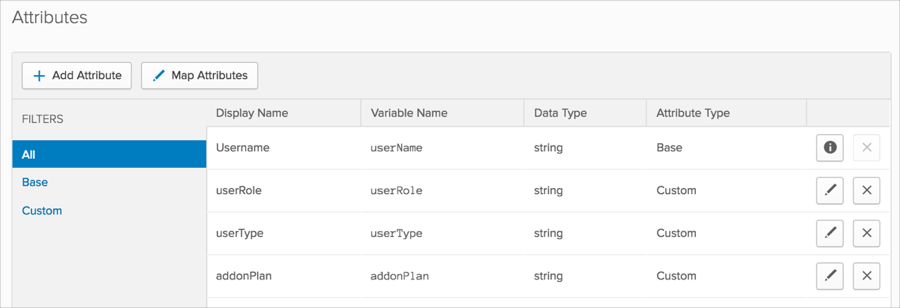

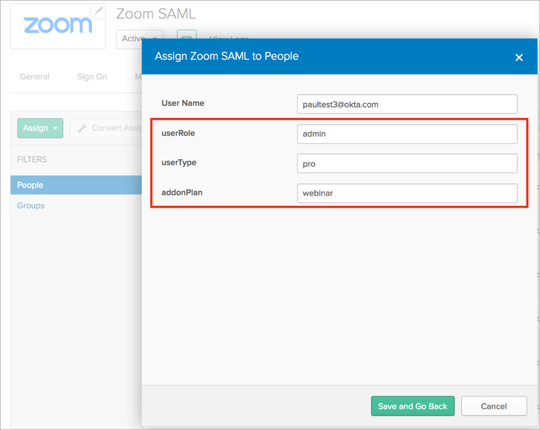

デフォルトでは、OktaはSAMLアサーションでfirstnameとlastnameの2つのSAML属性のみを送信します。カスタム属性([User Type(ユーザータイプ)]、[Add-on Plan(アドオンプラン)]、[User Role(ユーザーロール)])を送信するには、次の手順に従います。

| 表示名 | 変数名 |

|---|---|

| userType | userType |

| addonPlan | addonPlan |

| userRole | userRole |

注:SCIMが有効になっている場合、またはこの統合で有効になる場合は、[addonPlan]属性と[userRole]属性のみを追加してください。これは、SCIMが一旦セットアップされると[userType]属性が自動的に追加されるためです。

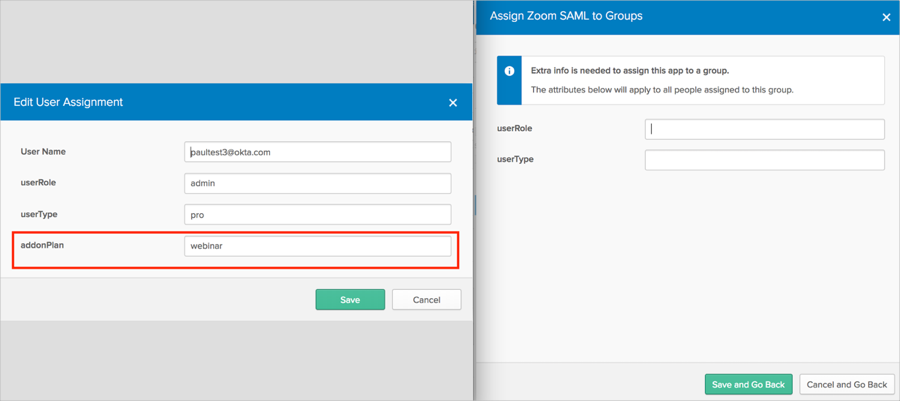

スコープ:[User personal(ユーザー個人)]をオンにすると、現在の属性は1人のユーザーをZoomアプリに割り当てると使用可能になり、グループをZoomアプリに割り当てると使用できなくなります。例えば、次のスクリーンショットでは、[User personal(ユーザー個人)]のスコープが[addonPlan]属性に適用されています。

ZoomのSAMLの構成に戻り、[SAML response Mapping(SAMLレスポンス マッピング)]タブを選択します。

注:詳細については、[Advanced SAML Mapping(高度なSAMLマッピング)]を参照してください。

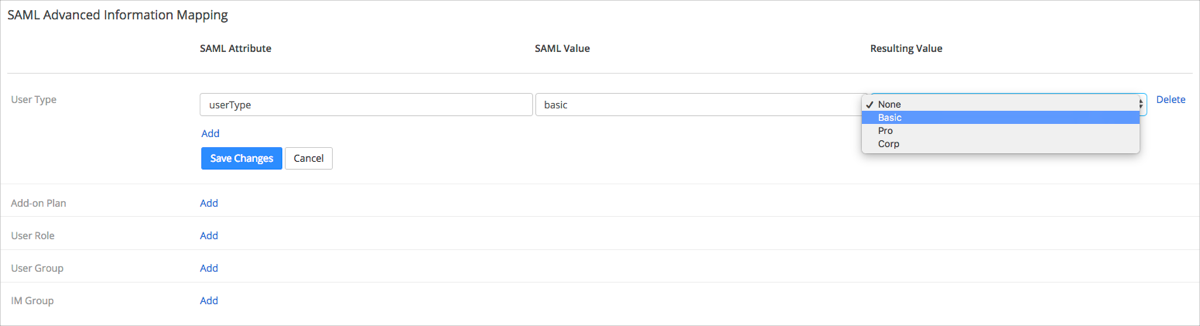

[SAML Advanced Information Mapping(SAML高度な情報マッピング)]に移動し、以下を実施します。

[UserType(ユーザータイプ)]にて[Add(追加)]をクリックします。

SAML Attribute(SAML属性):[userType]を入力します。(この属性はOktaによって渡されます。)

SAML Value(SAML値): [User Type(ユーザータイプ)]に適切な値を入力します。

Resulting Value(結果の値):[Basic(基本)]、[Pro(プロ)]、[Corp(企業)]、または[None(無し)]を選択します。

例:下のスクリーンショットでは、[SAML value(SAML値)]はbasic(基本)であり、[Resulting Value(結果の値)]はBasic(基本)です。これは、ユーザーがBasic(基本)のユーザータイプを受け取ることを意味しています。

[Add(追加)]をクリックして複数のユーザータイプを追加できます。完了したら、[Save Changes(変更を保存)]をクリックします。

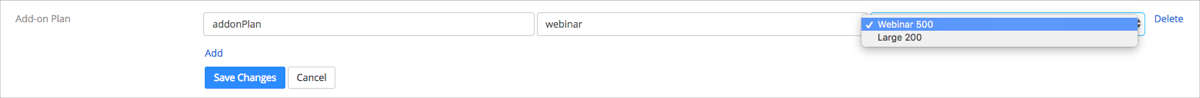

[Add-on Plan(アドオンプラン)]にて[Add(追加)]をクリックします。

SAML Attribute(SAML属性):[addonPlan]を入力します。(この属性はOktaによって渡されます。)

SAML Value(SAML値):[Add-on Plan(アドオンプラン)]に適切な値を入力します。

Resulting Value(結果の値):[Webinar(ウェビナー)]または[Large Meeting License(大規模会議ライセンス)]を選択します。

例: 下のスクリーンショットでは、[SAML value(SAML値)]はwebinar(ウェビナー)であり、[Resulting Value(結果の値)]はWebinar 500(ウェビナー500)です。これは、ユーザーがWebinar(ウェビナー)のアドオンプランを受け取ることを意味します。

[Add(追加)]をクリックして複数のアドオンプランを追加できます。完了したら、[Save Changes(変更を保存)]をクリックします。

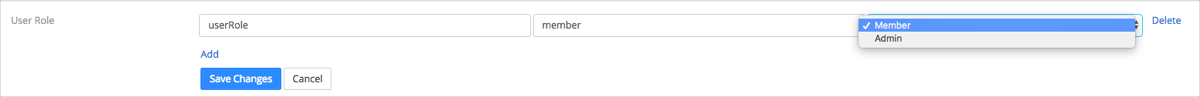

[User Role(ユーザーロール)]にて[Add(追加)]をクリックします。

SAML Attribute(SAML属性):[userRole(ユーザーロール)]を入力します。(この属性はOktaによって渡されます。)

SAML Value(SAML値):[User Role(ユーザーロール)]に適切な値を入力します。

Resulting Value(結果の値):[admin(管理者)]、[member(メンバー)]、またはカスタマイズされた役割を選択します(詳細については、Role Management(ロール管理)を参照してください)。

例:下のスクリーンショットでは、[SAML value(SAML値)]はmember(メンバー)であり、[Resulting Value(結果の値)]はMember(メンバー)です。これは、ユーザーがMember(メンバー)のアドオンプランを受け取ることを意味します。

[Add(追加)]をクリックして複数のユーザーロールを追加できます。完了したら、[Save Changes(変更を保存)]をクリックします。

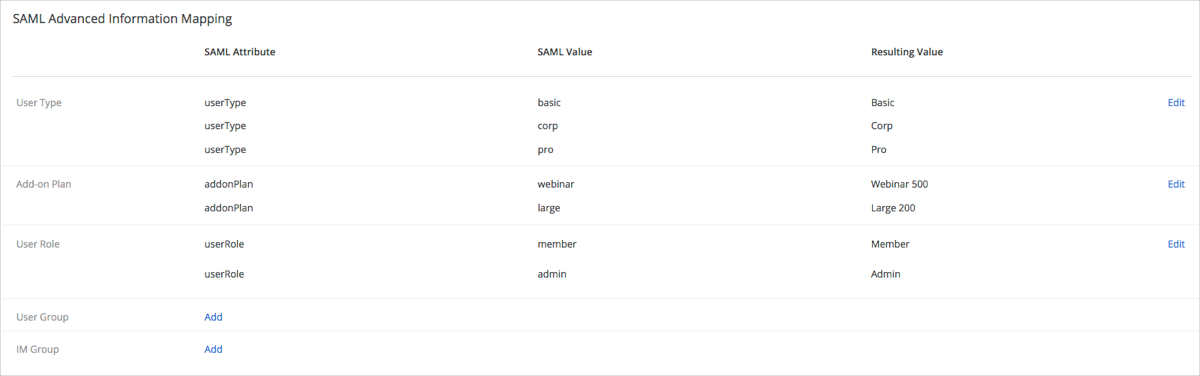

上記手順を完了すると、以下のようなリストが表示されるはずです。

これで、適切な属性値を使用してユーザーをZoom SAMLアプリに割り当てることができます。

注:Oktaで指定した属性の値が、Zoomの[SAML Advanced Information Mapping(SAML高度な情報マッピング)]ウィンドウで設定した値と同じであることを確認してください。

完了!