現在、Okta/Okta Org2OrgのSAML統合では次の機能がサポートされます。

記載されている機能の詳細については、Okta用語集をご覧ください。

Org2Orgコネクターアプリケーションは、Okta組織から別の組織にユーザーをプッシュする、または一致させるために使用されます。このアプリケーションを構成することで、スポーク(ソース)Okta orgから ハブ(ターゲット)Okta orgにSAMLを介してユーザーが認証されます。Org2Orgアプリケーションは、ハブ/スポーク構成に特化して設計されました。

注: Org2Orgアプリケーションは、スポーク(ソース)orgでセットアップする必要があります。これらの手順は、スポーク(ソース)orgに追加されたOrg2Org SAMLアプリケーションからこの構成ガイドを見ていることを前提としています。

注:受信するSAMLアサーションには、ユーザーの作成と更新に必要な属性が含まれている必要があります。

ハブ(ターゲット)Okta orgにサインインし、[管理]を選択します。

[セキュリティ]>[IDプロバイダー]に移動して[IDプロバイダーを追加]をクリックします。

[SAML 2.0 IdP]を選択して[次へ]をクリックし、スポーク/ソースアフィリエイト用の新しいインバウンドSAMLエンドポイントを作成します。

注:すべてのインバウンドSAML構成は、スポーク/ソースアフィリエイト名を使って作成されます。

[一般設定]を構成します。

[名前]:スポーク(ソース)名を入力します。

[認証設定]を構成します。

[IdPの用途]:[SSOのみ]を選択します。

[IdPユーザー名]:ドロップダウンメニューから選択します。このフィールドでは、IdPユーザープロファイルに定義されている属性のOkta Expression Language変換を使ってSAMLアサーションから対象のユーザー名を作成する方法を指定します。

[フィルター]:[定義された正規表現パターンに一致するユーザー名のみを許可]を選択します。表示されるテキストフィールド内の正規表現パターンに一致する変換済みのユーザー名を持つユーザーのみが認証されます。これにより、IdPユーザー名がフィルタリングされ、意図しないユーザーをIdPが認証するのを防止できます。ユーザーは、変換後のユーザー名が正規表現パターンと一致する場合にのみ認証されます。

注:Okta for B2Bまたはマルチテナントユースケースの使用時は、このチェックボックスを選択します。これは、org内のユーザーのサブセットを絞り込み、メールサフィックスなどのID制約を適用する上で役立ちます。たとえば、メールアドレスに@company.comが含まれるユーザーのみにIdPの使用を制限するには、「^[A-Za-z0-9._%+-]+@company\.com」という式を使用します。

[照合対象]:ドロップダウンメニューから希望のオプションを選択します。このフィールドでは、認証レスポンスが新規ユーザー向けか既存のユーザー向けかを判断するために、Oktaの既存ユーザーのどの属性を変換後のユーザー名と比較するかを指定します。変換されたユーザー名に対して照合するユーザー属性を選択します。

[アカウントリンクポリシー]:OktaがユーザーのIdPアカウントを一致するOktaアカウントに自動的にリンクするかどうかを指定します。セキュリティ上の理由から、デフォルトではこの設定は無効です。

[自動リンク制限]:アカウントリンクポリシーが有効な場合に、指定したユーザーグループへのリンクを制限するかどうかを指定します。

[一致が見つからない場合]:希望のオプションを選択します。[ユーザーの新規作成(JIT)]が選択されている場合、ターゲットorgにユーザーが存在しない場合に、ユーザーのプロファイルがターゲットorg内に作成されます。このフィールドは、Okta組織内の既存のユーザーに一致しない認証レスポンスに対するアクションを指定します。

注:[ユーザーの新規作成(JIT)]オプションでは、2つの場所でJITプロビジョニングを有効化する必要があります。

![ハブ/ターゲットorgの構成:[認証設定]](images/apps/org2org-new1.png)

[JIT設定]を構成します。

[プロファイルソース]:希望のオプションを選択します。このフィールドは、IdPがユーザープロファイル属性の信頼できる情報源として機能するかどうかを決定します。ユーザーがプロファイルソースでもある追加のアプリまたはディレクトリに割り当てられている場合、IdPは他のプロファイルソースよりも優先される必要があります。詳細については、「プロファイルソーシングについて」を参照してください。

注:Org2Orgアプリケーションがユーザープロファイルを更新するように設定され、プロファイルソースとしてIDPを設定した場合、ユーザーの更新によってプロビジョニングエラーが発生します。このシナリオでは、このオプションを選択しないことをお勧めします。

[再アクティベーションの設定]:希望のオプションを選択します。このフィールドは、非アクティブ化または一時停止されているユーザーが、プロビジョニング中に再アクティブ化/一時停止解除されるかどうかを決定します。この設定が表示されるのは、プロファイルソース設定が[既存のユーザーの属性を更新]に設定されている場合のみです。

[グループ割り当て]:希望のオプションを選択します。このフィールドは、プロビジョニング時のグループ割り当て動作を指定します。

![[JIT設定]の構成](images/apps/org2org-new2a.png)

[SAMLプロトコルの設定]を構成します。

[IdP発行者のURI]:次の内容をコピーして貼り付けます。

この変数は、Okta管理者アプリにサインインすると生成されます。

[IdPのシングルサインオンURL]:次の内容をコピーして貼り付けます。

この変数は、Okta管理者アプリにサインインすると生成されます。

[IdP署名証明書]:次をダウンロードしてokta.crtとして保存し、X509証明書(下記)をアップロードします。

この変数は、Okta管理者アプリにサインインすると生成されます。

[リクエストのバインディング]:[HTTP POST]を選択します。

[リクエストの署名]:[SAML認証リクエストに署名]を選択します。

[リクエストの署名アルゴリズム]:[SHA 256]を選択します。

[レスポンスの署名検証]:[レスポンスまたはアサーション]を選択します。

[レスポンスの署名アルゴリズム]:[SHA 256]を選択します。

[宛先]:SAML authNリクエストで送信される宛先属性。宛先を入力せずに[リクエストの署名]オプションを選択してauthNリクエストに署名する場合、Oktaは自動的に宛先属性を[IdPシングルサインオンURL]フィールド(SSO URL)に指定されたURLとして送信します。

[OktaアサーションコンシューマーサービスURL]:信頼固有のACS(Assertion Consumer Service)URLを使用するか、組織全体で共有されるURLを使用するかを指定します。

[最大クロックスキュー]:アサーションの有効期間を指定します。数値を入力し、単位を選択します。認証プロセスでは、現在時刻とアサーションのタイムスタンプの時刻との差が計算され、その差が[最大クロックスキュー]の値を超えていないことが確認されます。

![[SAMLプロトコルの設定]の構成](images/apps/org2org-new3.png)

[終了]をクリックします。

完了すると、ハブ(ターゲット)のメイン[IDプロバイダー]ページに戻ります。

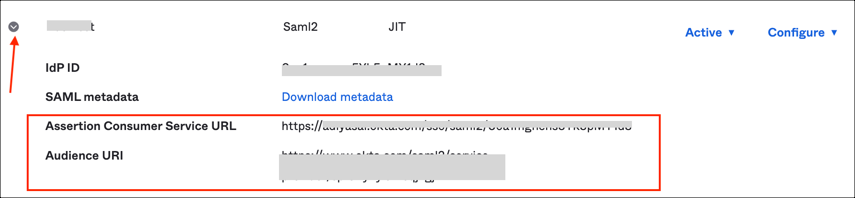

追加したIDプロバイダーを特定します。矢印をクリックすると、そのIDプロバイダーの詳細が表示されます。アサーションコンシューマーサービスURLとオーディエンスURIの値をコピーします。

スポーク(ソース)orgに戻り、Okta Org2Orgアプリケーションの[サインオン]タブを選択して[編集]をクリックします。

[高度なサインオン設定]までスクロールします。

コピーしたアサーションコンシューマーサービスURLとオーディエンスURIを[ハブACS URL]フィールドと[オーディエンスURI]フィールドに入力します。

[保存]をクリックします。

![Okta、[サインオン]タブ、[高度なサインオン設定]でアサーションコンシューマーサービスURLとオーディエンスURIの値を入力](images/apps/org2org-new5.png)

次の手順は、スポーク(ソース)orgのユーザーが、単一のハブ(ターゲット)orgで管理およびプロビジョニングされるアプリケーションにログインできるようにします。

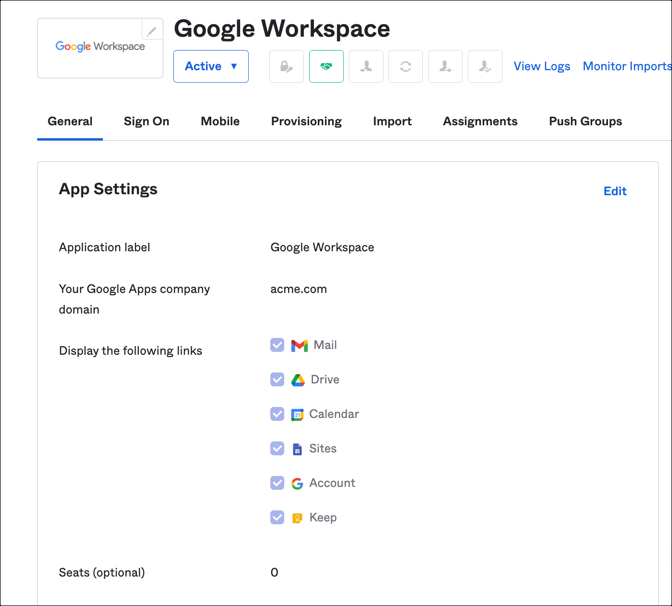

次の例では、具体的な手順を説明するためにGoogle Workspaceを使用します。

注:スポーク(ソース)を構成する前に、ハブ(ターゲット)でアプリケーションが正常に動作する(ヒント:アプリケーションに正しく接続できる)ことを確認します。

ハブ(ターゲット)orgで、スポーク(ソース)orgと共有するアプリケーションを構成します。この例では、SAMLサインオンモードのGoogle Workspaceを使用します。

スポーク(ソース)orgにログインし、管理者コンソールに移動します。[アプリケーションを追加]をクリックし、ブックマークアプリを追加します。

アプリケーションラベル(ヒント:作成するアプリケーションの名前、この例ではGoogle Workspace)を入力します。

URLの作成には次の3つが必要です。

IdPシングルサインオンURL(前述の「ハブ/ターゲットorgの構成(インバウンドSAML)」セクションの手順7)をコピーして[URL]フィールドに貼り付けます。

引き続き[URL]フィールドで、前の手順で入力した値の末尾に次を追加します。

?RelayState=

さらに、ハブ(ターゲット)内のアプリケーションの埋め込みリンクを入力します。この値は、ハブ(ターゲット)org内で接続するアプリケーションの[一般]タブにあります。この例ではGoogle Workspaceに接続するので、ハブ(ターゲット)orgに追加したGoogle Workspaceアプリケーションを管理者として開きます。[一般]タブで[アプリ埋め込みリンク]セクションまでスクロールします。[Okta org管理者URL]フィールドの値をコピーしてブックマークURLに追加します(前の手順で追加した文字列の後)。

ブックマークURLの値は次の例のようになります。

http://sourceorg.okta.com/app/okta_org2org/exkidkmZXAoxbgwz20g3/sso/saml?RelayState=http://huborg.okta.com/home/google/0oaiqwYT8RpdS8I6D0g3/26![Oktaの[一般]タブ、[アプリ埋め込みリンク]セクション。[Okta org管理者URL]フィールドの値をコピーしてブックマークURLに追加(前の手順で追加した文字列の後)](images/apps/org2org-new7.png)

これで完了です。

これにより、Google Workspaceがハブ(ターゲット)orgに構成されている場合でも、ユーザーはスポーク(ソース)orgからGoogle Workspaceにシームレスにログインできるようになります。

次のSAML属性がサポートされます。

| 名称 | 値 |

|---|---|

| FirstName | user.firstName |

| LastName | user.lastName |

| user.email |